前言

在学院、学校以及信息化办公室杨老师的支持下,近期电脑120网站得以在校内服务器上线。

于是乎,为得到公网访问权限,近期投入了一些时间扫描和修复网站系统漏洞,大体记录如下:

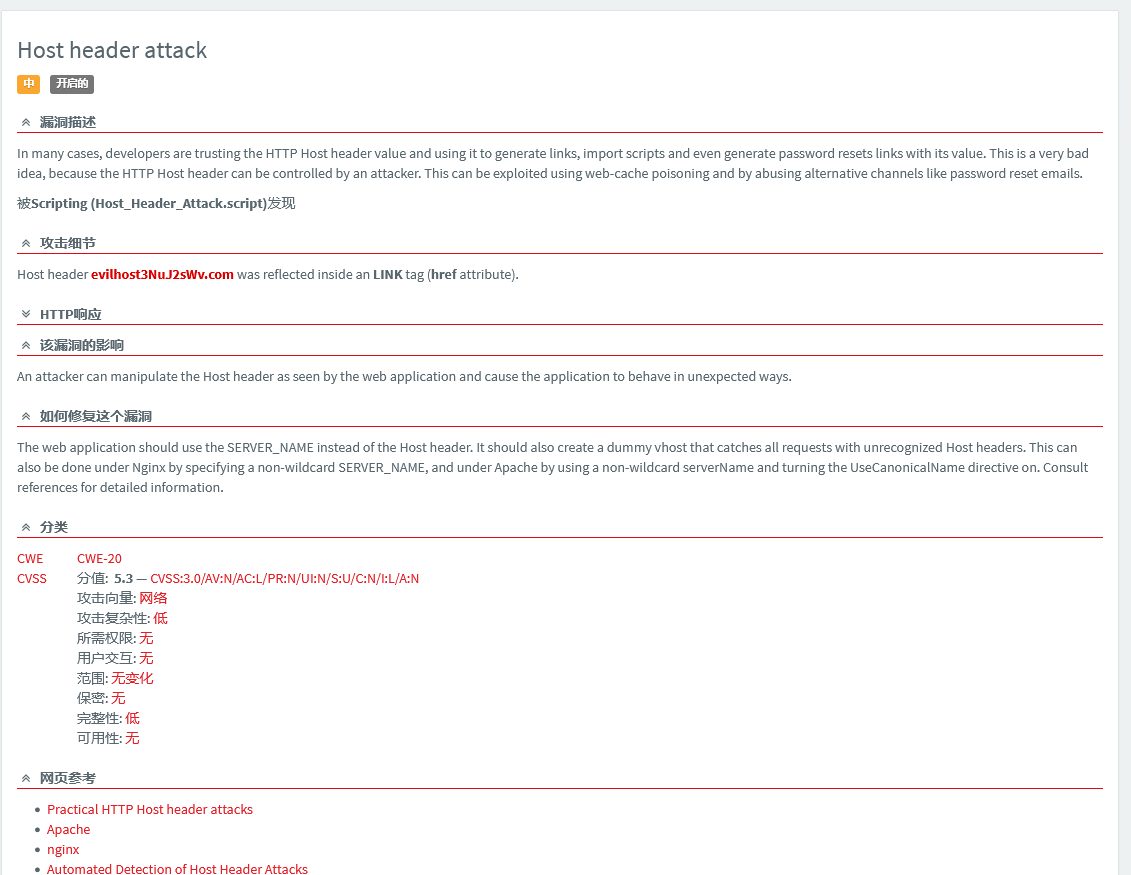

一、非法Host头部信息反射的漏洞

漏洞描述

漏洞修复

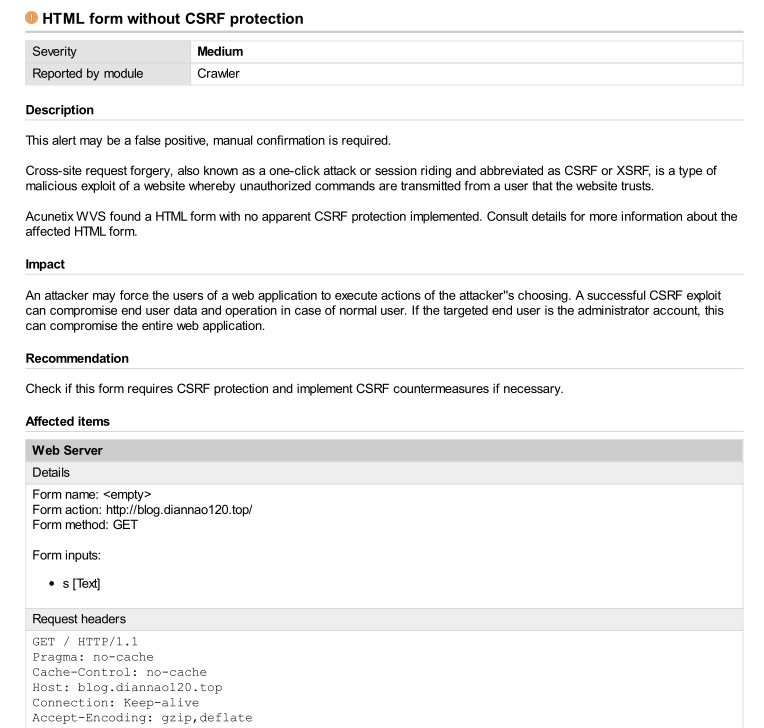

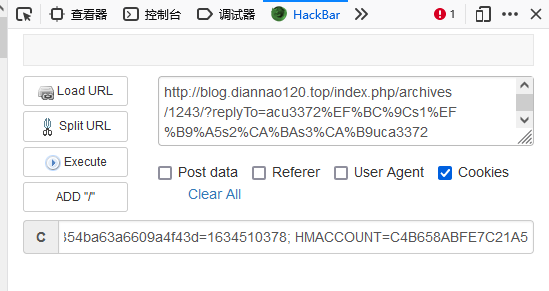

二、CSRF攻击的漏洞

漏洞描述

漏洞修复

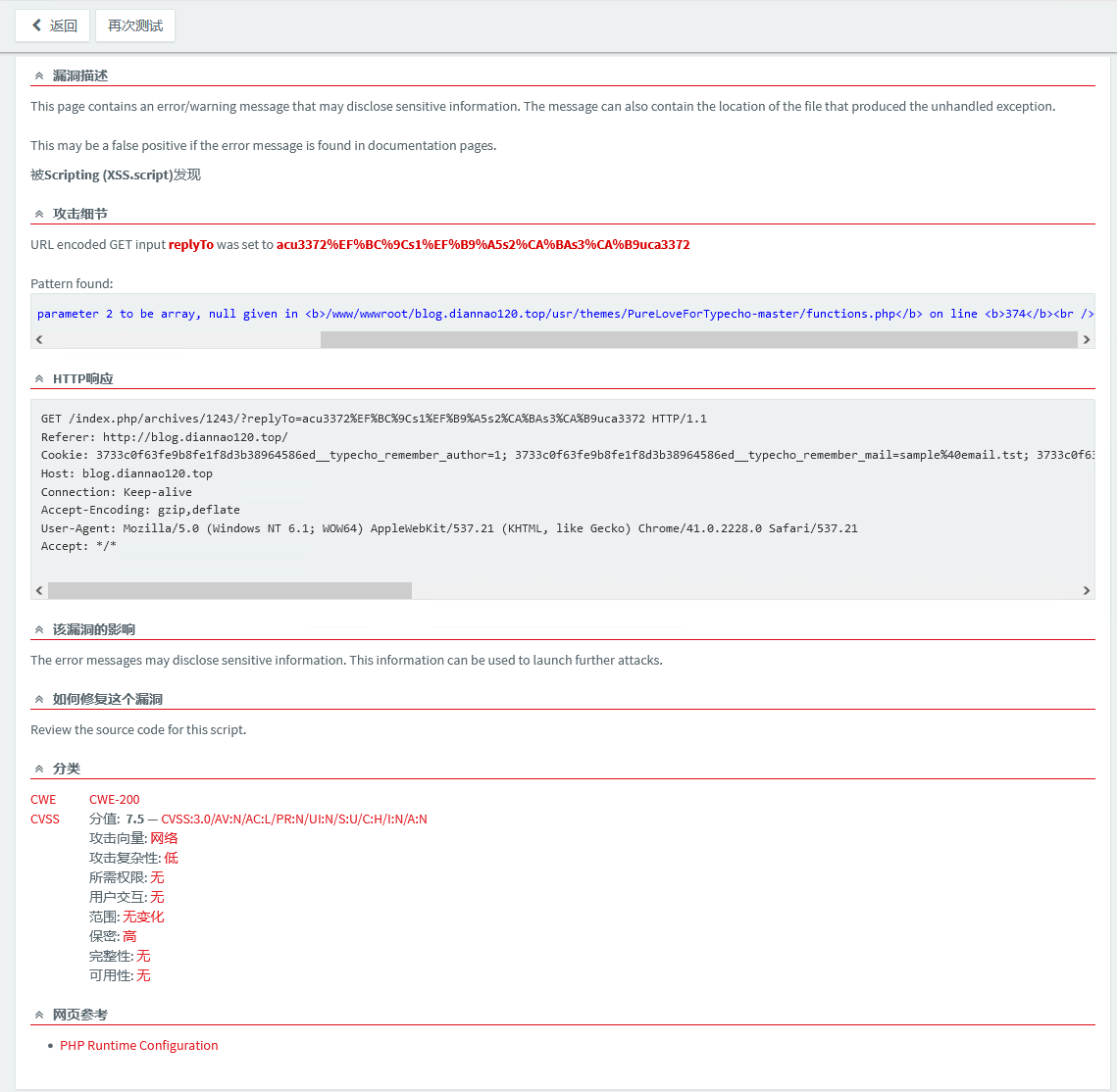

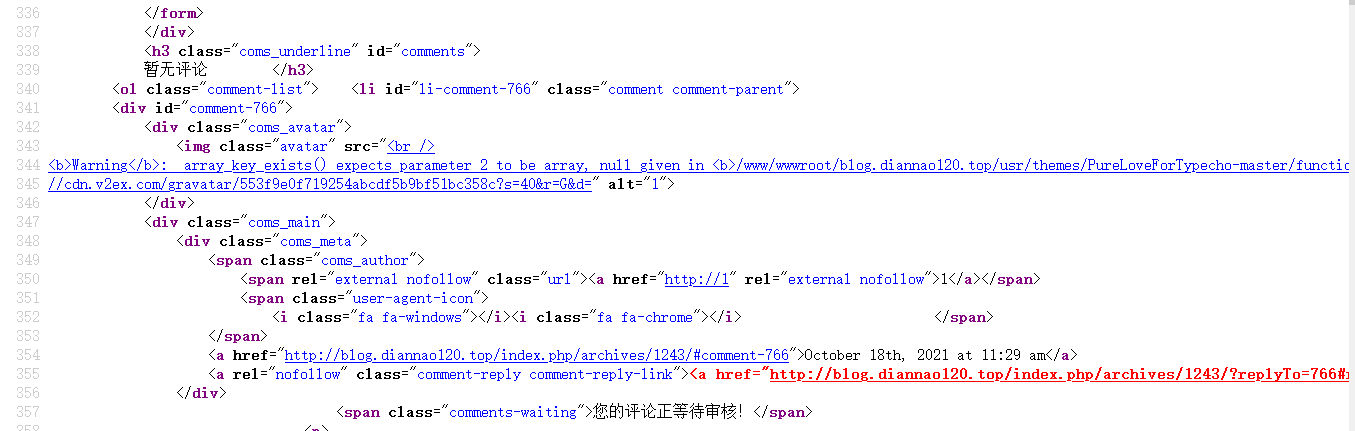

三、暴露敏感信息的漏洞

漏洞描述

Pattern found:

<b>Warning</b>: array_key_exists() expects parameter 2 to be array, null given in <b>/www/wwwroot/blog.diannao120.top/usr/themes/PureLoveForTypecho-master/functions.php</b> on line <b>374</b><br />尝试复现

找到源代码:

这个方法用以获取评论者的QQ头像,事实上实际应用的网站将会禁用评论功能。

再者,检查发现恶意cookie传入无法对系统造成实质性危害,因此只需不对恶意的试探性请求展示报错信息即可:

方法一: 修改php.ini文件中的下列属性

display_errors = Off

error_reporting = E_ALL方法二:

对于单个php文件:

error_reporting(0);方法一非必要情况下不要使用!

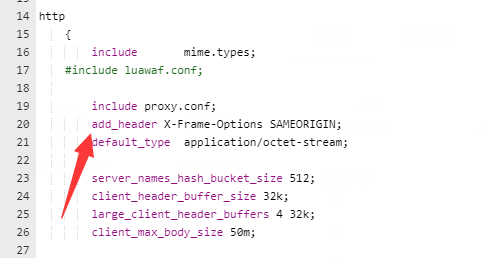

四、点击劫持漏洞

漏洞修复

add_header X-Frame-Options SAMEORIGIN;五、迁移和配置环境

- 导出->导入数据库

- 导出文件系统并导入到新环境

- 修改配置文件和环境所需域名等

其中,导出和导入数据库可以使用以下命令:

mysqldump -uroot -p --all-databases > sqlfile.sqlmysql -uroot -p <sqlfile.sql其中,替换数据表中的域名的SQL语句如下:

UPDATE `typecho_contents` SET `text`=replace(text,'blog.diannao120.top','diannao120.henau.edu.cn')UPDATE `typecho_fields` SET `str_value`=replace(str_value,'blog.diannao120.top','diannao120.henau.edu.cn')参考资料:

https://www.php.cn/php-ask-431704.html

https://www.cnblogs.com/panda-yichen/p/11752078.html

https://www.cnblogs.com/ay-a/p/10459047.html

版权属于:soarli

本文链接:https://blog.soarli.top/archives/562.html

转载时须注明出处及本声明。